11.2.9 抓取用户输入口令

1.获取口令的原理

Edit控件时windows的一个标准控件,当把其password属性设为true时,就会将输入的内容屏蔽为星号,从而达到保护的目的。虽然我们看来都是星号,但程序中的edit空间实际仍是用户输入的密码,应用程序可以获取该控件中的密码,其他应用程序也可以通过向其发送vm_gettext或em_getline消息来获取edit控件并且具有es_password属性时,则通过sendmessage向此窗口发送wm_gettext或em_getline消息,这样edit编辑框中的内容就一目了然了。

2.软件实现

首先要取得当前的窗口,并判断是...

- [hwsoot] 学习 04/26 03:20

- [游客] 能不能把破解版发我啊?谢谢啊.zjjhfhj@qq.com 05/11 17:35

- [parse] 赞一个! 04/17 20:46

- [游客] 能不能把破解版发我啊?谢谢啊,673856545@qq.com 04/17 13:53

- [游客] 能不能把破解版发我啊?谢谢啊,86738484@qq.com 04/06 21:26

- [游客] 解决了 谢谢~~ 02/24 08:56

- [游客] 怎么解决的呢? 02/24 08:54

- [游客] 能把你破解的版本发给我吗,谢谢.306844939@qq.com 01/18 19:34

- [游客] 通过了,谢谢~~~ 12/06 16:38

- [gsyangchao] 非常不错! 10/09 10:43

- [游客] [url=http://www.gddzbq.com]深圳搬家公司[/url] [url=http 03/02 15:10

- [ewer87] 找到了.PHPmyadmin.. 05/24 14:00

- [ewer87] 请问你在8tt,那个数据库是怎么应用的? 是自己上传么? 为什么传不上去? 不懂。我是第 05/24 13:19

[2010-03-31 10:45] 《网络对抗原理》第十一章笔记

阅读全文 |

评论次数(0) |

浏览次数(4593) |

所属类型(网络对抗原理笔记)

[2010-01-28 15:36] 《网络对抗原理》笔记——第十章分布式攻击技术

第十章 分布式攻击技术

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

阅读全文 |

评论次数(0) |

浏览次数(1084) |

所属类型(网络对抗原理笔记)

[2010-01-28 15:36] 《网络对抗原理》笔记——第十章分布式攻击技术

第十章 分布式攻击技术

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

阅读全文 |

评论次数(0) |

浏览次数(489) |

所属类型(网络对抗原理笔记)

[2010-01-28 15:35] 《网络对抗原理》笔记——第十章分布式攻击技术

第十章 分布式攻击技术

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

10.1 简介

随着分布式攻击技术的日趋成熟,越来越多的网络攻击采用这种方法对目标网络实施攻击。但是这种攻击必须事先入侵相当数量其他的不安全主机,并在这些主机上安装相应的攻击软件。当今频繁的网络入侵事件可以充分说明,不安全的网络节点数不胜数。

从目前发现的分布式攻击来看,其应用领域主要是拒绝服务攻击、信息收集和口令猜测等方面,而且攻击的结果也各不一样。例如,分布式拒绝服务攻击可以导致目标网络的通信中断,无法为合法用户提供正常的通信服务。

单从攻击本身来说,要预防它并不存在什么难题。然而,分布式攻击所发起的攻击源头范围可能相当广泛。而且,一种新的攻击方法从其设想到...

阅读全文 |

评论次数(0) |

浏览次数(478) |

所属类型(网络对抗原理笔记)

[2010-01-27 10:38] 《网络对抗》第九章笔记——WWW攻击

第九章 攻击WWW

World wide web(简称web、www或w3)或许是使用最为广泛的信息系统。许多站点声称每天要处理100000个请求。高度分布的成千上万的信息服务器,不计其数的浏览器和操作方便的Internet组成了整个WEB。

WWW的广泛使用,也使得针对WWW的攻击非常普遍。本章将介绍有关WWW的基础知识以及对WWW的攻击方法。

9.1 基础知识

WEB不属于任何人,不存在什么中心协调组织,但有些标准协会试图以增加高度灵活性的协议来增强其功能。WEB上的信息以多种方式存在,但主要是超文本标记语言(Hyper-text markup language)文档,其工作方式如...

World wide web(简称web、www或w3)或许是使用最为广泛的信息系统。许多站点声称每天要处理100000个请求。高度分布的成千上万的信息服务器,不计其数的浏览器和操作方便的Internet组成了整个WEB。

WWW的广泛使用,也使得针对WWW的攻击非常普遍。本章将介绍有关WWW的基础知识以及对WWW的攻击方法。

9.1 基础知识

WEB不属于任何人,不存在什么中心协调组织,但有些标准协会试图以增加高度灵活性的协议来增强其功能。WEB上的信息以多种方式存在,但主要是超文本标记语言(Hyper-text markup language)文档,其工作方式如...

阅读全文 |

评论次数(0) |

浏览次数(28058) |

所属类型(网络对抗原理笔记)

[2010-01-21 10:57] 《网络对抗原理》第八章笔记——网络协议攻协

第三部分 网络攻击

第8章 网络协议攻击

因特网(Internet)依赖于一组成为tcp/ip的协议组。TCP/IP是一组通信协议集的缩写,它包含了一组互补和合作的协议。所有这些协议共同工作以便在因特网上传输信息。所有协议规范均以RFC(request for comment)文档给出。由于规范的不完善和实现上的缺陷使得针对网络协议的攻击成为可能。本章将介绍针对不同层次上典型网络协议的攻击手段。

8.1 TCP/IP协议栈

ISO/OSI模型将网络表示为一个垂直的模块(或分层协议栈)。每层完成特定的功能。TCP/IP协议栈只是许多支持ISO/OSI分层模型的协议栈的一种。TCP/IP通...

第8章 网络协议攻击

因特网(Internet)依赖于一组成为tcp/ip的协议组。TCP/IP是一组通信协议集的缩写,它包含了一组互补和合作的协议。所有这些协议共同工作以便在因特网上传输信息。所有协议规范均以RFC(request for comment)文档给出。由于规范的不完善和实现上的缺陷使得针对网络协议的攻击成为可能。本章将介绍针对不同层次上典型网络协议的攻击手段。

8.1 TCP/IP协议栈

ISO/OSI模型将网络表示为一个垂直的模块(或分层协议栈)。每层完成特定的功能。TCP/IP协议栈只是许多支持ISO/OSI分层模型的协议栈的一种。TCP/IP通...

阅读全文 |

评论次数(0) |

浏览次数(1074) |

所属类型(网络对抗原理笔记)

[2010-01-15 13:14] 《网络对抗》笔记——第七章,格式化字符串攻击

第七章 格式化字符串攻击

2000年,一种被称为“格式化字符串”的漏洞开始威胁系统和网络的安全。利用格式化字符串漏洞,攻击者可以获得对目标主机全面的控制权。本章将介绍格式化字符串函数及利用其安全漏洞进行网络攻击。

7.1 基础知识

7.1.1 格式化函数

格式化函数是一类ANSI C函数,包括:

1) Fprintf:将格式化的数据打印至文件;

2) Printf:将格式化的数据打印至标准输出“stdout”;

3) Sprintf:将格式化的数据存储到缓存中;

4) Snprintf:将指定长度的格式化的数据存储到缓存中;

5) Vfprintf:将va_arg结构中的格式...

2000年,一种被称为“格式化字符串”的漏洞开始威胁系统和网络的安全。利用格式化字符串漏洞,攻击者可以获得对目标主机全面的控制权。本章将介绍格式化字符串函数及利用其安全漏洞进行网络攻击。

7.1 基础知识

7.1.1 格式化函数

格式化函数是一类ANSI C函数,包括:

1) Fprintf:将格式化的数据打印至文件;

2) Printf:将格式化的数据打印至标准输出“stdout”;

3) Sprintf:将格式化的数据存储到缓存中;

4) Snprintf:将指定长度的格式化的数据存储到缓存中;

5) Vfprintf:将va_arg结构中的格式...

阅读全文 |

评论次数(0) |

浏览次数(1007) |

所属类型(网络对抗原理笔记)

[2010-01-12 15:10]

《网路对抗原理》第六章笔记--缓存溢出攻击

《网路对抗原理》第六章笔记--缓存溢出攻击

第六章 缓存溢出攻击

6.1 绪论

过去10年中计算机的最大安全隐患究竟是什么呢?

计算机科学和安全问题的分析家认为,计算机的最大隐患不是“千年虫”问题,二是被称为“缓存溢出”的安全漏洞。“千年虫”只会使计算机无法正确识别用两位数表示的年份,二缓存溢出则不同,它为心怀恶意的黑客打开了攻击他人计算机的大门,使他们可以利用这个漏洞打入想要攻击的计算机,从而达到部分甚至完全控制对方的计算机系统。

在存在缓存溢出安全漏洞的计算机中,攻击者可以用超出常规长度的字符数来填满一个域,通常是内存区地址。在某些情况下,这些过量的字符能够作为“可执行”代码来运行,从而使得攻击者可以不受安全措施的约束来控制...

6.1 绪论

过去10年中计算机的最大安全隐患究竟是什么呢?

计算机科学和安全问题的分析家认为,计算机的最大隐患不是“千年虫”问题,二是被称为“缓存溢出”的安全漏洞。“千年虫”只会使计算机无法正确识别用两位数表示的年份,二缓存溢出则不同,它为心怀恶意的黑客打开了攻击他人计算机的大门,使他们可以利用这个漏洞打入想要攻击的计算机,从而达到部分甚至完全控制对方的计算机系统。

在存在缓存溢出安全漏洞的计算机中,攻击者可以用超出常规长度的字符数来填满一个域,通常是内存区地址。在某些情况下,这些过量的字符能够作为“可执行”代码来运行,从而使得攻击者可以不受安全措施的约束来控制...

阅读全文 |

评论次数(0) |

浏览次数(2031) |

所属类型(网络对抗原理笔记)

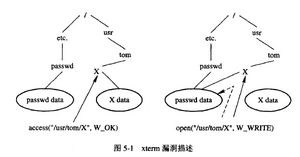

[2010-01-06 16:38] 《网路对抗原理》第五章笔记——安全漏洞分析

第5章 安全漏洞分析

计算机漏洞是普遍存在的。无论什么系统,编程错误、配置错误和操作错误会使非授权用户进入操作系统,也可能让授权用户进行非授权的操作。要完全消除这些错误时不可能的,同时针对某个漏洞打补丁往往会带来新的危险。此外,设计者和实现者很难从别人的错误中吸取教训,这是因为在公开的文献上很难找到这些安全漏洞。

为了让设计者和实现者预料到系统中可能存在的漏洞,就需要以某种方式记录已出现的漏洞。为了系统的记录,需要用分类法。所谓的分类法指分类系统,它使得某事物可以被惟一识别。安全漏洞分类除了上述目的之外,还有以下几个目的:

1) 以某种形式描述漏洞,利用这种描述可以检测漏洞;

2) 指...

计算机漏洞是普遍存在的。无论什么系统,编程错误、配置错误和操作错误会使非授权用户进入操作系统,也可能让授权用户进行非授权的操作。要完全消除这些错误时不可能的,同时针对某个漏洞打补丁往往会带来新的危险。此外,设计者和实现者很难从别人的错误中吸取教训,这是因为在公开的文献上很难找到这些安全漏洞。

为了让设计者和实现者预料到系统中可能存在的漏洞,就需要以某种方式记录已出现的漏洞。为了系统的记录,需要用分类法。所谓的分类法指分类系统,它使得某事物可以被惟一识别。安全漏洞分类除了上述目的之外,还有以下几个目的:

1) 以某种形式描述漏洞,利用这种描述可以检测漏洞;

2) 指...

阅读全文 |

评论次数(0) |

浏览次数(806) |

所属类型(网络对抗原理笔记)

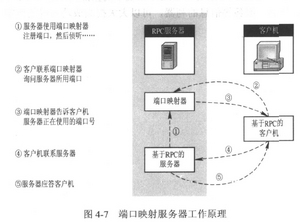

[2010-01-04 17:03] 《网路对抗原理》第四章笔记

第四章 查点技术

一旦锁定目标,除了利用前面的网络扫描和网络侦查等手段获取目标系统的信息以外,我们还可以利用成为查点(enumeration)的技术从目标系统获取账号或者网络输出资源等信息。

查点技术通常都和具体的操作系统有关。本章重点讨论windows、Unix两种操作系统下的信息查点方法。

4.1 windows系统查点技术

Windows操作系统咋信息的公开方面是非常慷慨的。这主要是因为它除了使用TCP/IP协议外,其很多系统服务还使用了通用互联网文件系统/服务器消息块和NetBIOS数据传输协议。

另外,windows系统配备的资源工具箱提供了大量的功能强大的工具:脚本支持工...

一旦锁定目标,除了利用前面的网络扫描和网络侦查等手段获取目标系统的信息以外,我们还可以利用成为查点(enumeration)的技术从目标系统获取账号或者网络输出资源等信息。

查点技术通常都和具体的操作系统有关。本章重点讨论windows、Unix两种操作系统下的信息查点方法。

4.1 windows系统查点技术

Windows操作系统咋信息的公开方面是非常慷慨的。这主要是因为它除了使用TCP/IP协议外,其很多系统服务还使用了通用互联网文件系统/服务器消息块和NetBIOS数据传输协议。

另外,windows系统配备的资源工具箱提供了大量的功能强大的工具:脚本支持工...

阅读全文 |

评论次数(0) |

浏览次数(572) |

所属类型(网络对抗原理笔记)