- [e56004474] 7.以上做完,用LordPE修改好入口点,其次“目录表”中的“输入表”地址修正好。以上做好,基本就没 11/23 10:06

- [e56004474] 6.ImportREC修复输入表时,如果其中一条函数无法正常识别,fix Dump出来的文件,需要 11/23 10:02

- [e56004474] 5.浏览时图片显示了一小部分,请点击下图片,会全部正常显示。 11/23 09:57

- [游客] 我的理解是书上印错了 07/08 15:56

- [e56004474] STDCALL调用 方式,把要导出的过程名修改为以下格式: _name@nn 06/10 14:48

- [e56004474] option casemap:none 指明大小写 是否敏感. (《啄石成玉》第3章才有说明) 03/23 17:34

- [e56004474] 编译链接指令如下 ML.EXE /C /COFF /I C:\Masm615\INCLUDE 1 03/17 19:47

- [starrynight] 加油! 10/09 17:31

- [fpamc] 串个门儿~ 08/15 06:52

- [chinatree] 没看懂你最后一句再说什么。 07/23 00:07

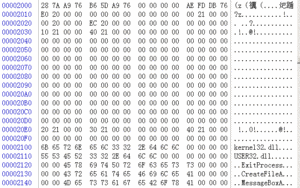

[2019-11-23 09:56] 13.4 重建输入表

示例Red_IT.exe(书中的示例程序)

1.手动重输入表时,注意 [2100] 函数名 可以按一节(16字节)一条 函数名 排列。(并非完全要紧凑排列函数名)

2.注意[2000]为 IAT,应该手动修正为 OD加载AIP中的实际模块地址,书中并没有提到要修正IAT。(书中的图片有显示修正过的数据,但并没有重点提到,估计被略过了)

3.dump脱壳文件时,切记 下的断点 不在要 代码 入口处 或者 入口处以内,因为 下断点是 改动代码字节为“CC”,你修复好 输入表后 还是不能正常运行,就即可能 是 把断点 下在了 代码入口点,比如示例Red_IT.exe的入口点是“1000”此处...

1.手动重输入表时,注意 [2100] 函数名 可以按一节(16字节)一条 函数名 排列。(并非完全要紧凑排列函数名)

2.注意[2000]为 IAT,应该手动修正为 OD加载AIP中的实际模块地址,书中并没有提到要修正IAT。(书中的图片有显示修正过的数据,但并没有重点提到,估计被略过了)

3.dump脱壳文件时,切记 下的断点 不在要 代码 入口处 或者 入口处以内,因为 下断点是 改动代码字节为“CC”,你修复好 输入表后 还是不能正常运行,就即可能 是 把断点 下在了 代码入口点,比如示例Red_IT.exe的入口点是“1000”此处...

阅读全文 |

评论次数(3) |

浏览次数(891) |

所属类型(加密与解密(第三版本))

[2012-07-22 21:35] 关于第一个TrackMe的一个问题,在书(26-27页)

首先在看雪论坛上搜索到的问题:

“大家好,我是新手,我在看加密和解密第三版的26-27页时,在我电脑上运行到4011b4行时数据窗口,在12f9d0行没有出现pediy几个字符啊,请问是什么原因。谢谢!(我在调试时寄存器eax右键有点堆栈

跟随,也有点数据跟随;如不点数据跟随数据窗口就在405000行,且不变)。”

=======================================================

看图1,执行到 call edi 这指令时,选中(在寄存器面板中操作)寄存器EAX,右键,选中follow in

dump,然后数据面板如图2 显示,...

“大家好,我是新手,我在看加密和解密第三版的26-27页时,在我电脑上运行到4011b4行时数据窗口,在12f9d0行没有出现pediy几个字符啊,请问是什么原因。谢谢!(我在调试时寄存器eax右键有点堆栈

跟随,也有点数据跟随;如不点数据跟随数据窗口就在405000行,且不变)。”

=======================================================

看图1,执行到 call edi 这指令时,选中(在寄存器面板中操作)寄存器EAX,右键,选中follow in

dump,然后数据面板如图2 显示,...

阅读全文 |

评论次数(1) |

浏览次数(1031) |

所属类型(加密与解密(第三版本))

页码数(1):

1